В Windows обнаружена уязвимость, которая активируется при открытии документов Word

Исследователи обнаружили новую одну уязвимость нулевого дня, позволяющую удалённо запускать вредоносные программы. Проблемным оказался универсальный идентификатор ресурса (URI) под названием search-ms, который разрешает приложениям и ссылкам запускать поиск на компьютере.

Современные версии системы, включая Windows 11, 10 и 7, позволяют поиску Windows просматривать файлы локально и на удалённых узлах. Злоумышленник может использовать обработчик протокола для создания, например, поддельного каталога Центра обновления Windows и обманом заставить пользователя открыть вредоносное ПО, замаскированное под обновление. Тем не менее, современные антивирусы обычно реагируют на такие файлы и предупреждают пользователя, так что получить клик таким способом шансов мало. Но мошенники обнаружили и другие пути эксплойта этой уязвимости.

Как оказалось, обработчик протокола search-ms можно совместить с уязвимостью в Microsoft Office OLEObject, обнаруженной ещё раньше. Она позволяет обходить защиту просмотра и запускать обработчики протокола URI без взаимодействия с пользователем.

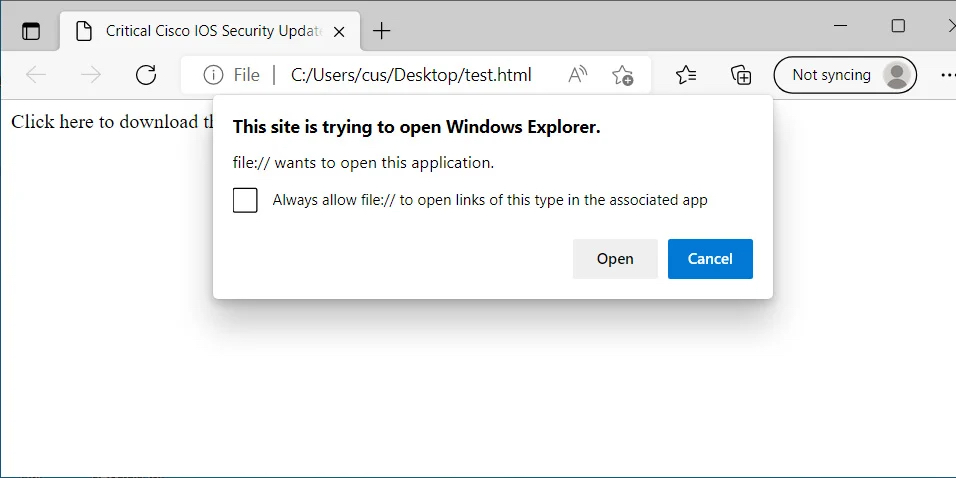

На YouTube появилась демонстрация работы этого метода: файл MS Word использовали, чтобы запустить другое приложение — в данном случае калькулятор. Поскольку search-ms позволяет изменить название окна поиска, хакеры могут замаскировать интерфейс, чтобы ввести в заблуждение свою жертву.

Подобного можно достичь и с документами формата RTF. В этом случае даже не требуется запускать Word. Новое окно поиска открывается, когда проводник формирует превью файла на панели предварительного просмотра.

У Microsoft есть инструкция по устранению этой уязвимости. Удаление обработчика протокола search-ms из реестра Windows поможет защитить систему. Для этого:

- Нажмите Win + R, введите cmd и нажмите Ctrl + Shift + Enter, чтобы запустить Командную строку с правами администратора.

- Введите

reg export HKEY_CLASSES_ROOT\search-ms search-ms.regи нажмите Enter, чтобы создать резервную копию ключа. - После этого введите

reg delete HKEY_CLASSES_ROOT\search-ms /fи нажмите Enter, чтобы убрать ключ из реестра.

Microsoft уже работает над устранением уязвимостей в обработчиках протоколов и связанных с ними функциях Windows. Тем не менее, эксперты утверждают, что хакеры найдут другие обработчики для эксплойтов, и Microsoft следует вместо этого запретить запуск обработчиков URL-адресов в приложениях Office без запроса пользователя.

Станьте первым, кто оставит комментарий